Die meisten Organisationen nutzen die Cloud nur zum Teil. Sie haben einen gewissen Reifegrad bei der Virtualisierung erreicht, aber noch schrecken sie vor dem vollständigen Bruch mit Zugriffskontrollsystemen zurück, die auf OS/Server- und Netzwerk-Hardware basieren — und die sich bei der Einführung von Sicherheitsmaßnahmen für Applikationen als sperrig erweisen. Gleichzeitig breiten sich nicht genehmigte SaaS- und PaaS-Cloud-Projekte aus, mit denen IT-Teams den stetig wachsenden Produktivitätsanforderungen in den Griff bekommen wollen, um die unternehmensweite Bereitstellung von Technologien nicht zu verzögern oder auszubremsen. Dabei ist es ohnehin schon schwierig, einen Stammadministrator dazu zu bewegen, den Direkt- oder Backdoor-Zugriff auf IT-Systeme aus Sicherheitsgründen abzugeben.

Mit den folgenden Strategien sichern Sie Ihre hybriden IT-Infrastrukturen über das Least-Privilege-Prinzip ab und erhöhen zugleich die Produktivität. Jede der drei Strategien setzt auf einheitliche IDaaS-Authentifizierung (Identity-as-a Service) unter PAM-Kontrolle (Privileged Access Management), damit alle Mitarbeiter die IT-Infrastruktur und SaaS-Applikationen besser einsetzen können.

1. Freiraum für sicheren Zugang zur IT-Infrastruktur

Fragt man einen Admin, was der langsamste, am wenigsten sichere oder anstrengendste Aspekt beim Zugriff auf IT-Systeme ist, folgt zumeist eine ganze Liste an Klagen: Mehrfache Logins/Passwörter, Remote-Desktop-Sitzungen, Linux-Server mit hackerfreundlichen SSH- und SCP-Open-Protocol-Ports, Firewalls, Router und Switches, die Zugriffe verhindern, und verlorene oder abgelaufene Zertifikate.

Durch das Zusammenspiel moderner IDaaS-Authentifikation und PAM-Kontrolle lassen sich diese IT-Systeme mit minimierten Privilegien reorganisieren. Im Bestfall können sie durch orchestrierte Mikrodienste, Docker und Netzwerksegmentierungsprojekte ersetzt werden — für die Einsparung von Investitionsausgaben (CAPEX) und Betriebskosten (OPEX) ist das ein wichtiger Schritt. Dieser Prozess lässt sich von einer PAM-Lösung zur Absicherung der Server und einer IDaaS-Lösung für das Hosting der virtuellen-LDAP-Dienste begleiten — mit entsprechender RADIUS-Unterstützung. Auf diese Weise fällt der Aufwand für mehrfache Privileged-Access-Sicherheitsmodelle weg und es entsteht Freiraum für eine Ersatztechnologie.

2. Vertrauen des Root-Admins gewinnen

Ein typischer Konfliktherd bei der Einführung einer Least-Privilege-Policy ist, dass der Direktzugriff von Stammadministratoren auf das Internet, die Cloud und das Unternehmensnetz angepasst wird. Der Verlust oder Diebstahl von Zugangsdaten stellt ein massives Sicherheitsrisiko für eine Organisation dar und ist damit ein notwendiger Schritt, aber trotzdem werden beim Beheben solcher Risiken häufig Produktivitätskriterien vergessen. Die Best-Practice-Empfehlung aus technischer Sicht ist deshalb, PAM- und IDaaS-Lösungen über Single Sign-on (SSO) zu kombinieren. Auf diese Weise sind autorisierte Zugriffe weiterhin möglich, ohne dass sich die Zugangsdaten im Besitz des Admins befinden müssen. So überzeugt man auch skeptische Root-Administratoren:

- Weniger Logins und Kennwörter, die vergessen werden können (optimal wäre ein einziger Login).

- Privilegierte Zugriffe in der Cloud über moderne Authentifikation regeln — dadurch entfällt das umständliche Entfernen von VPN-Tunneln und zugleich verbessert sich der Zugriff auf vernetzte Hardware.

- Durch Einsatz dieser Cloud-Werkzeuge kann der entlastete Administrator jetzt ortsunabhängig und sicherer arbeiten, wobei er von einem Dashboard aus Zugriff auf alle Ressourcen hat.

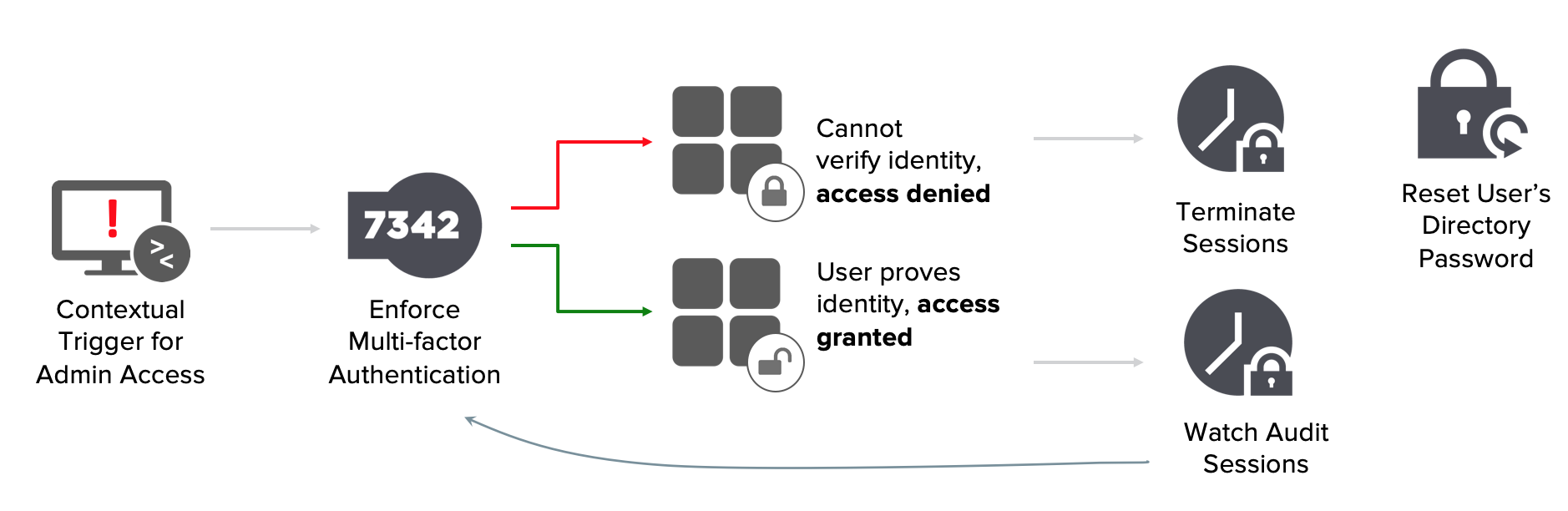

Die Kombination von PAM- und IDaaS-Technologien bietet eine höhere Sicherheit bei der Abschirmung von Zugängen auf Administrator-Applikationen und den dazugehörigen Anmeldedaten. Die meisten Cyberattacken auf privilegierte Nutzer nehmen genau diese Zugangswege ins Visier. Geschützt werden sie zumeist über mehrere, kontextbezogene Faktoren, wobei Admins ihre Identität über eine personenbezogene Authentifikation nachweisen müssen. Im Zusammenspiel mit verhaltensbezogener Auditierung aller eskalierten oder autorisierten Aktivitäten, lassen sich alle Compliance-Kriterien abdecken. Und das Beste ist: Die sicherste Techniklösung ist auch die praktischste!

3. Balance zwischen Sicherheit und Einfachheit

Mit der richtigen Balance zwischen höherer Sicherheitskontrolle beim Cloud-Einsatz und vereinfachter Administration zahlen sich die leistungsstarken IT-Ressourcen besonders aus. In hybriden Cloud-Landschaften steigt die Sicherheit UND die IT-Transformation in einer Organisation wandelt sich von einem verletzlichen Status Quo zu einer modernen Authentifizierungsumgebung.

- PAM/IDaaS-Tools schützen die Anmeldedaten eines IT-Administrators, selbst wenn dieser in großer Gefahr wäre, sie weiterzugeben. Backdoor-Programme, Service-URLs und der Zwang, Passwörter vorzuhalten, gehören durch ein SSO-Webportal mit Gesamtzugriff auf alle Admin-Server und Eingabeaufforderungen der Vergangenheit an. Ein Administrator muss noch nicht einmal das Portalkennwort wissen, wenn die Zertifizierung für Desktops aktiviert ist. Wer sollte etwas dagegen haben, kein lukratives Angriffsziel mehr zu sein?

- Die Cloud sorgt für Zuverlässigkeit und Redundanz, worauf ein Admin gerade bei Störungen angewiesen ist. Wer gerade nicht im Büro sein kann oder vielleicht im Urlaub am Strand liegt, hat trotzdem die Gewissheit, dass der Zugriff auf kritische Applikationen von sicherer Stelle aus erlaubt oder verweigert wird. Ein Self-Service-gesteuertes Zurücksetzen von Passwörtern über Single Sign-on vermeidet Lockouts und unnötige Helpdesk-Anfragen, so dass Admins nicht jedes Mal gestört werden.

Ein versierter Spezialist für IT-Transformationsprozesse wird PAM- und IDaaS-Lösungen miteinander kombinieren, damit Root-Admins die richtige Balance zwischen Sicherheitsverbesserungen und Vorteilen bei der Benutzerführung zu finden. Sind Stammadministratoren von den Abläufen überzeugt, werden auch die einfachen Nutzer überzeugt werden können.

Want deeper insights into how to keep privileged accounts safe while also simplifying your access management? Join Dave Shackleford - Principal Security Consultant at Voodoo, Shaun Pressley - Senior SE at BeyondTrust, and myself for our Webinar am 2. Mai 2019 um 19.00 Uhr. Einfach hier anmelden.

Benjamin H. Sherman,

Dr. Sherman has a Ph.D. in Resource Management and decades of experience as an enterprise information technologist and information security expert within Academia and Fortune 100 firms. As a “solutioneer,” he minds the edge-cases trying to find the right infosecurity balance for each vertical segment and from startups to large government entities.