Más allá de “YO SOY RAÍZ”

La mayoría de las organizaciones aún son adoptantes de la nube híbrida. Han alcanzado un nivel de virtualización, pero aún tienen que liberarse de los controles de acceso del hardware del SO/servidor y de la red que rompen las aplicaciones cuando se introducen medidas de seguridad. Mientras tanto, los proyectos de nube de SaaS y PaaS no autorizados proliferan a medida que los equipos tratan de mantenerse al día con las crecientes demandas de productividad en medio de implementaciones tecnológicas retrasadas o lentas en toda la empresa. Además de eso, convencer a un administrador raíz de que debe renunciar al acceso directo/backdoor a los sistemas en nombre de la seguridad siempre es un desafío.

Aquí hay tres estrategias para asegurar su infraestructura de TI híbrida para un acceso con privilegios mínimos y al mismo tiempo aumentar la productividad. Cada una se basa en la unificación de la autenticación IDaaS (Identity as a Service) con los controles PAM (Gestión de Cuentas Privilegiadas) para brindar a todos los empleados una mejor manera de interactuar con su infraestructura y las aplicaciones SaaS.

1. Puente de acceso a la infraestructura

Si le pregunta a cualquier administrador cuál es la parte más lenta, menos segura o más molesta de su acceso al sistema, a menudo ofrecen la siguiente letanía: múltiples inicios de sesión/contraseñas, sesiones remotas, servidores Linux con protocolo abierto SSH y SCP deseable por los hackers, firewalls, enrutadores y conmutadores que impiden el acceso y certificados perdidos/caducados.

Con la moderna autenticación IDaaS y los controles PAM trabajando en conjunto, estos sistemas se pueden reorganizar para obtener un acceso con privilegios mínimos. En el mejor de los casos, pueden reemplazarse con microservicios orquestados, Docker y proyectos de segmentación de red, lo que representa una evolución para aquellos que buscan ahorros de costos de CAPEX a OPEX. Mientras tanto, una solución PAM que protege los servidores y una solución IDaaS que aloja un LDAP virtual, mientras habla RADIUS, puede aliviar el dolor de los múltiples modelos de seguridad de acceso privilegiado, al tiempo que proporciona un puente para la tecnología de reemplazo.

2. Ganar la confianza del administrador de raíz

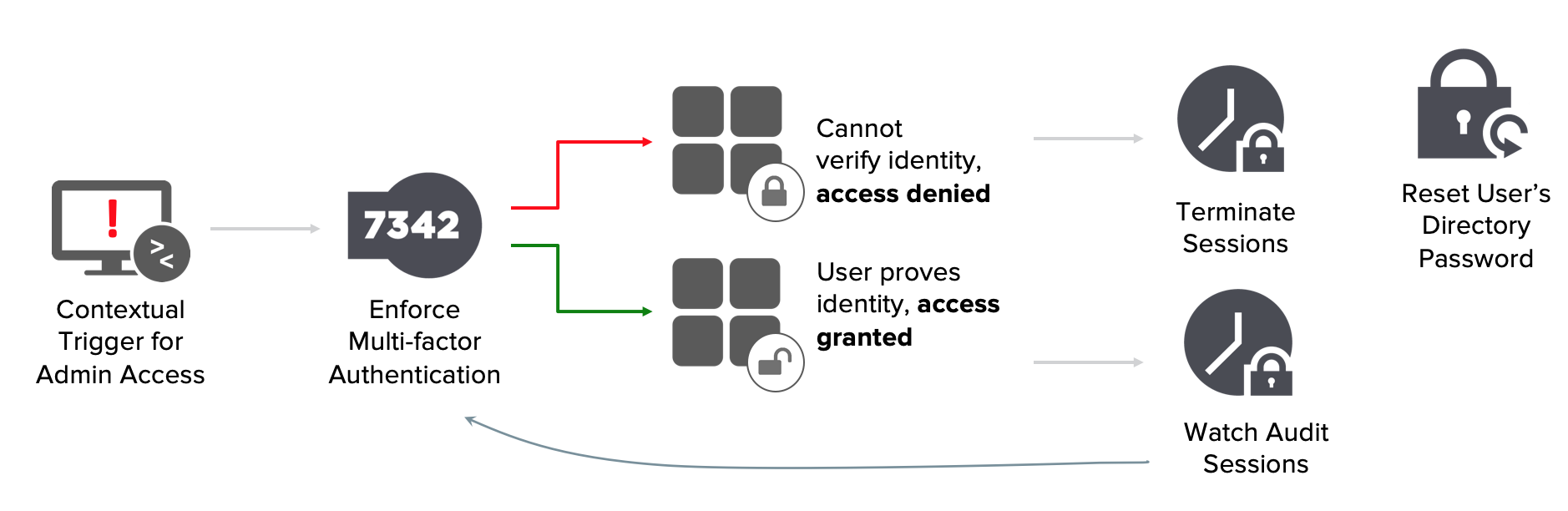

Los conflictos por las políticas de privilegios mínimos suelen ocurrir cuando se ajusta el acceso directo del administrador raíz a Internet, la nube y la red. Sus credenciales perdidas o robadas representan un riesgo masivo para una organización, pero a menudo, en la prisa por mitigar, la productividad puede ser sacrificada. La combinación de PAM e IDaaS a través de Single Sign-on (SSO) es una mejor práctica porque separa al administrador de sus credenciales conocidas, pero aún permite su acceso. Para atraer la cooperación del administrador raíz, lo mejor es ofrecer también:

- Menos inicios de sesión y contraseñas para olvidar (un inicio de sesión es óptimo);

- Hospedar acceso privilegiado en la nube usando autenticación moderna; eliminando así un estorbo de tunelización VPN. Esto también ofrece un mejor acceso al hardware en red;

- Al aprovechar estas herramientas de la nube, el administrador puede trabajar de forma más segura, y desde cualquier lugar, con todos sus recursos de acceso desde un panel.

Juntos, PAM e IDaaS brindan mayor seguridad al permitir el acceso entre las aplicaciones de un administrador y sus credenciales. La mayoría de los ataques cibernéticos dirigidos a usuarios privilegiados se ven frustrados con ese paso cerrado (normalmente un desafío multifactorial contextual), lo que obliga al administrador a probar su identidad con algo que tiene a mano. Junto con una auditoría basada en el comportamiento de todas las actividades escaladas/autorizadas, todas las marcas de verificación de cumplimiento se encuentran en su lugar. Lo mejor de todo, ¡la solución más segura es también la más conveniente.

3. Balance de seguridad y simplicidad

Lograr el equilibrio adecuado entre mayores controles de seguridad en la adopción de la nube facilita el acceso administrativo a estos recursos potentes. Esto hace que la era de la nube híbrida sea más segura Y determina el éxito o el fracaso de la transformación de una organización de "Status Quo Vulnerable" a "autenticación moderna".

Las herramientas PAM / IDaaS protegen las credenciales del administrador, incluso si este fuera amenazado a revelar sus secretos. Las backdoors, las direcciones URL de servicio y la necesidad de recordar las contraseñas se vuelven innecesarias mediante un portal web de SSO de acceso completo para todos los servidores del administrador y las solicitudes de comando. Un administrador ni siquiera tiene que recordar la contraseña del portal si tiene instalado un certificado de desktop. ¿A quién le importaría cuando su valor como rehén disminuya?

La nube ofrece confiabilidad y redundancia, que es exactamente lo que requiere un administrador que lucha contra una interrupción. Si alguna vez decide abandonar la organización o irse de vacaciones, puede estar tranquilo sabiendo que se puede acceder a sus aplicaciones críticas de forma segura o revocarse a través de un lugar delegable. Al agrupar el restablecimiento de la contraseña de autoservicio con su SSO, se elimina la mayoría de los bloqueos y las llamadas de la mesa de ayuda, por lo que el administrador ni siquiera se ve afectado en primer lugar. Incluso el CIO puede encontrar intuitivamente el "interruptor correcto para voltear".

Un ingenioso especialista en transformación de TI unirá las soluciones PAM e IDaaS para incentivar a los administradores raíz a encontrar el equilibrio perfecto entre una mejor seguridad y una mayor comodidad para ellos. Si al usuario "Yo soy root" le gusta; el resto de nosotros podríamos disfrutar de los beneficios también.

¿Desea información más detallada sobre cómo mantener seguras las cuentas privilegiadas y al mismo tiempo simplificar su administración de acceso? Únase a Dave Shackleford - Consultor principal de seguridad en Voodoo, Shaun Pressley - Senior SE en BeyondTrust, y a mí mismo para nuestro seminario web el 2 de mayo, a las 10 am PT. Puedes registrarte aquí.

Benjamin H. Sherman,

Dr. Sherman has a Ph.D. in Resource Management and decades of experience as an enterprise information technologist and information security expert within Academia and Fortune 100 firms. As a “solutioneer,” he minds the edge-cases trying to find the right infosecurity balance for each vertical segment and from startups to large government entities.